|

Wie man ein soziales Netzwerk hackt!

Wir haben gute Neuigkeiten, Sie brauchen nicht viel technische Erfahrung, um ein soziales Netzwerk zu verletzen, Es wird einfacher sein, als Sie sich vorstellen. Folgen Sie einfach diesen Schritten.

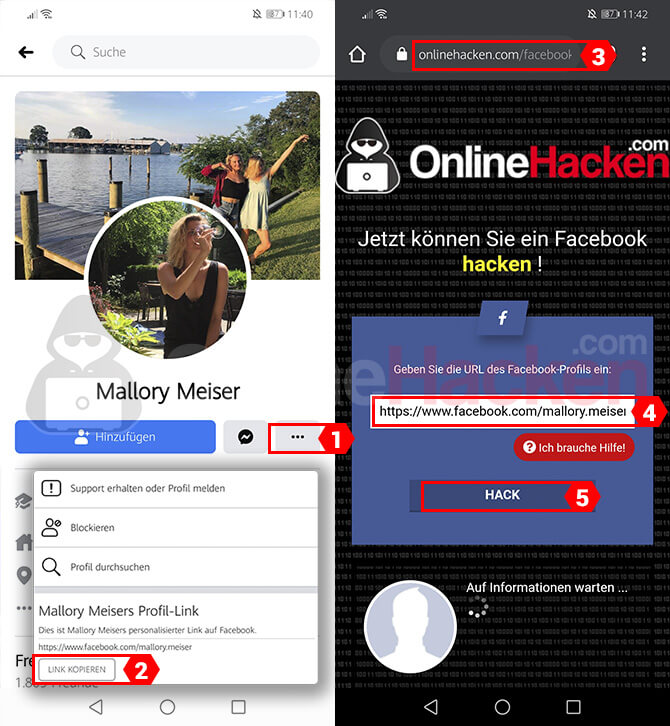

ErklÀrung zum Hacken von Facebook von einem Handy aus

- Klicke auf die drei Punkte in der Facebook-App

- Kopieren Sie den Link Ihres Opfers

- Gehen Sie zum Abschnitt zum Hacken von sozialen Netzwerken

- FĂŒgen Sie den Link Ihres Opfers in das Feld ein

- Klicken Sie schlieĂlich auf Hack.

Möchten Sie lernen, wie Sie alle sozialen Netzwerke hacken? Dann sind Sie bei uns richtig, denn wir bringen Ihnen Folgendes bei:

- Ein Facebook-Konto hacken.

- Ein Instagram-Konto hacken.

- Ein Messenger-Konto hacken.

- Ein TikTok-Konto hacken.

- Ein WhatsApp-Konto hacken.

- Ein Gmail-Konto hacken.

- Ein Youtube-Konto hacken.

- Ein Kawai-Konto hacken.

- Ein Telegram-Konto hacken.

- Ein Skype-Konto hacken.

- Ein Onlyfans-Konto hacken.

- Ein Twitter-Konto hacken.

- Ein Outlook/Hotmail-Konto hacken.

- Ein Tinder-Konto hacken.

- Ein Pinterest-Konto hacken.

- eine E-Mail hacken.

- Ein LinkedIn-Konto hacken.

- Localizza il cellulare.

- Ein Wifi-Konto hacken.

Soziale Medien sind heutzutage unglaublich beliebte Plattformen, da wir ĂŒber sie mit Menschen weltweit kommunizieren können.

Das Hacken eines Kontopassworts mit spezieller Software ist so einfach, dass Sie nur den richtigen SchlĂŒssel benötigen. Und hier werden wir Ihnen einige der Methoden beibringen, um dies zu erreichen.

Hacken Sie soziale Netzwerke ĂŒber Xploit - Phishing-Methode

Wussten Sie, dass Sie durch das Erstellen und Gestalten einer Klonseite des sozialen Netzwerks Ihrer Wahl die Zugangsdaten von jedem erhalten, den Sie möchten?

Hacken mit Xploit

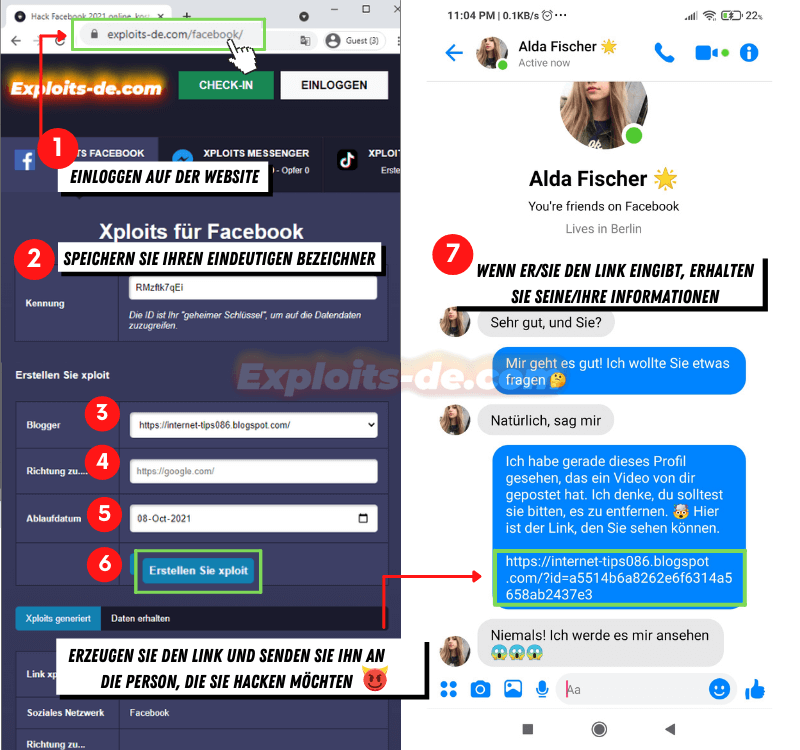

Wir fassen die Schritte im vorherigen Bild zusammen:

1ïžâŁ Betreten Sie die Website https://exploits-de.com/. Und wĂ€hlen Sie das soziale Netzwerk aus, das Sie hacken möchten

2ïžâŁ Speichern Sie Ihre Kennung, da Sie dort Ihre Opfer sehen können.

3ïžâŁ Wenn Sie sich einen Blogger aussuchen, den es gibt, halten sie sehr wenig, deshalb bekommen viele einen Premium-Blogger.

4ïžâŁ In diesem Abschnitt kann Ihr Opfer seine Daten eingeben, um einen Film, ein Lied oder was auch immer Sie einfĂŒgen möchten, zu sehen.

5ïžâŁ Das Ablaufdatum gilt bis zu dem Tag, an dem die von Ihnen erstellten xploits nicht mehr funktionieren.

6ïžâŁ Erstellen Sie endlich Ihren Blogger, wir empfehlen Ihnen, ihn zuerst auszuprobieren, bevor Sie ihn senden

7ïžâŁ Senden Sie Ihrem Opfer ĂŒber Facebook, WhatsApp, E-Mail etwas AuffĂ€lliges, damit es es öffnen und seine Daten eingeben kann.

Brillant! Wenn Sie in Ihre Falle getappt sind und die angeforderten Daten bereitgestellt haben, gehen Sie zurĂŒck ins Web und Sie sehen die Daten, die Sie dort eingegeben haben.

Die Phishing-Methode ist absolut richtig, bei der Hacker ihre Opfer schicken und sie einladen, einen gefÀlschten Link einzugeben, der sie auf eine Hauptseite ihres sozialen Netzwerks umleitet, die völlig dem Original entspricht, damit sie geben ihre Zugangsdaten ein.

Spionage-Apps, um ein soziales Netzwerk zu hacken

Heutzutage kann jeder ein soziales Netzwerk hacken, denn trotz der Tatsache, dass diese Plattformen hohe Sicherheitsbarrieren haben, ist es immer möglich, einen Fehler zu finden, durch den Fenster geöffnet werden, um sie zu verletzen und somit sie hacken.

Und dies ist etwas, das Spionageanwendungen, besser bekannt als Keylogger, ausnutzen, da sie durch ihre korrekte Installation dem Hacker ermöglichen, auf alle Informationen zuzugreifen, die auf dem Bildschirm oder der Tastatur des GerÀts registriert sind, auf dem sie gespeichert sind es lokalisiert wird, wie zum Beispiel die Zugangscodes zu den verschiedenen sozialen Netzwerken eines Opfers, um es so zu hacken.

Mit Hilfe eines Keyloggers können Sie wirklich auf jedes soziale Netzwerk zugreifen, einige der beliebtesten und einfachsten sind:

Hacken mit Keyloggern

Con keylogger.shop Sie erhalten leistungsstĂ€rkere und fortschrittlichere Spionagefunktionen auf dem Markt, da Sie mit der Keylogger-Funktion alle TastenanschlĂ€ge auf dem Zieltelefon und Computer aus der Ferne ĂŒberwachen können.

So können Sie alle Zugangsdaten der verschiedenen sozialen Netzwerke erfassen, mit denen Ihr Opfer interagiert.

Dies ist eine der zuverlÀssigsten Methoden, um zu wissen, was die betreffende Person auf ihrem Telefon eingibt, und so funktioniert es:

Andere Methoden, um soziale Netzwerke zu hacken

Wollen Sie Ihren betrĂŒgerischen Partner erwischen? Oder möchten Sie die Online-AktivitĂ€ten Ihres Kindes ĂŒberwachen? Die gute Nachricht ist, dass es mehrere Techniken gibt, die Sie verwenden können, um dies zu erreichen. Hier sind einige davon.

So hacken Sie Social Media mit der Funktion âPasswort vergessenâ

Dies ist eine der am meisten vergessenen, aber effizientesten Methoden, um ein Konto eines sozialen Netzwerks zu hacken, wenn Sie physischen Zugriff auf das Telefon und die E-Mail des Ziels haben. Sie mĂŒssen nur die folgenden Schritte ausfĂŒhren:

- Geben Sie die Anwendung des sozialen Netzwerks ein, das Sie hacken möchten, und klicken Sie auf Zugangsdaten vergessen, um das Passwort zurĂŒckzusetzen.

- Ein Geheimcode wird an das Telefon Ihres Opfers gesendet, Sie mĂŒssen ihn also immer bei sich haben, den Code kopieren und die Nachricht löschen, um keine Spuren zu hinterlassen.

- Geben Sie den Code in die Anwendung ein, um auf das Konto zuzugreifen, und voila, Sie können alle in diesem sozialen Netzwerk gespeicherten Inhalte ausspionieren.

So finden Sie das Passwort eines sozialen Netzwerks ĂŒber Webseiten.

Derzeit ist es nicht erforderlich, technische Kenntnisse in Informatik zu haben, um ein soziales Netzwerk zu hacken, da es spezialisierte Hacking-Software fĂŒr soziale Netzwerke gibt, die die ganze Arbeit fĂŒr Sie erledigt. Dies ist bei den verschiedenen Webseiten der Fall, die dazu dienen, das Konto des gewĂŒnschten Benutzers zu verletzen.

Da dies eine der einfachsten Online-Methoden zum Hacken ist, mĂŒssen Sie nur:

- Suchen Sie in Ihrem Webbrowser Passwörter in Google gespeichert

- Melden Sie sich mit dem Gmail-Konto an, in dem die Passwörter gespeichert sind

- Finden Sie heraus, ob Facebook, Instagram, TikTok oder andere Mittel das Passwort gespeichert haben

- Nachdem die angeforderten Daten gefunden und analysiert wurden, mĂŒssen Sie diese nur noch kopieren und in das soziale Netzwerk Ihres Opfers eintreten.

Viele Benutzer halten soziale Netzwerke fĂŒr sicher und denken, dass ihre Konten und persönlichen Daten immer geschĂŒtzt sind, weshalb sie jeden Tag viele vertrauliche Informationen eingeben, um auf ihre Konten zuzugreifen.

Wenn Sie hingegen keinen triftigen Grund haben, diese Handlungen durchzufĂŒhren, legen Sie die Idee am besten beiseite oder stellen Sie sicher, dass Ihre Handlungen den Nutzungsbedingungen und den Bedingungen der Dienste entsprechen.

Reaktion:

GefĂ€llt mir Ich liebe es Ich genieĂe es Es kotzt mich an Es macht mich traurig Ăberrascht mich